您现在的位置是:主页 > 汽车快讯 > 特斯拉 >

破解苹果与特斯拉安全系统竟然如此简单!这位天才黑客的攻击手法引发关注,微软等35家公司提供悬赏

发布时间:2021年02月12日 13:43:26 特斯拉 人已围观

简介通过制造虚假的pip和npm软件包,攻击科技巨头如微软、苹果、特斯拉、PayPal和Yelp的服务器变得极为简单。这种攻击方式展示了技术安全漏洞的脆弱性,使得数十家知名企业面临严重的安...

追踪科技巨头漏洞的难易程度

实际上,这项操作十分简单,甚至可以说到了极简主义的地步。

仅需构建出假冒的pip或npm软件包,就能轻松侵入像微软、苹果、特斯拉、PayPal、Yelp等数十家科技企业的服务器。

没错,就是那些我们再熟悉不过的安装命令。

这项大型漏洞是由黑客Alex Birsan所揭示的:只需上传与科技公司内部软件包同名的“伪品”,便可使其在不知情的情况下被恶意软件感染。

这种攻击方式的范围之广、简便程度,令人瞠目结舌。

Birsan由此发现了30多家科技公司的漏洞,并收到了两家公司为漏洞报告支付的3万美元的奖励。

事件源起

这一切始于2020年夏天。

当时另一位黑客在社交网络上分享了一段有趣的Node.js源代码,而这段代码原本仅限于PayPal内部使用。

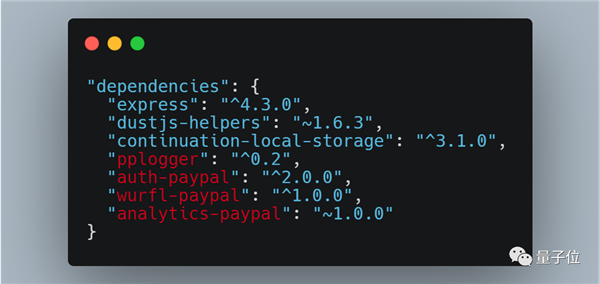

Birsan发现,package.json文件中列出了使用该软件所需的各种依赖项:

其中包含了来自npm的公共软件包,以及PayPal的私有软件包(红色),后者则是在PayPal内部托管,而在公共npm注册表中无法找到。

这使得Birsan产生了多个疑问:

如果有人假冒PayPal的私有软件包名并向npm上传恶意代码,会发生什么呢?

PayPal的内部项目是否会因此而使用这些伪造的软件包?

安装这些假包是否会导致恶意代码的执行?

如果这种攻击真的可行,是否能借此获得漏洞赏金呢?

这种攻击手法是否对其他公司同样适用?

攻击策略

带着这些思考,Birsan将名称相同的“恶意”Node程序包上传到了npm注册表,使得PayPal的开发者在安装其私有软件包时可能会遭受假软件的欺骗和替代。

不过,Birsan的“恶意软件”并不具备破坏性,它的唯一功能就是在对方通过npm安装与原软件同名的伪包时,发送信息给Birsan。

这款“恶意软件”会传回用户名、主机名、安装路径等信息,这样公司安全团队就能够据此判断可能受到攻击的系统,同时也避免将Birsan的测试误认为真正的攻击。

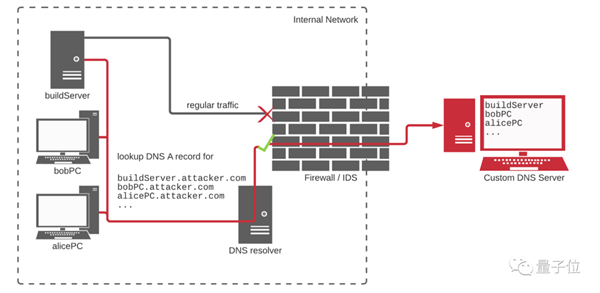

但要有效地让安装伪软件的服务器向自己反馈信息并不简单。由于公司内部系统受到防火墙保护,解决方案是使用DNS渗透。

Birsan通过DNS协议将信息发送到自己的服务器,经过十六进制编码后,将数据伪装成DNS查询的一部分,使得DNS查询能够直接到达或通过中介解析器送至他设定的服务器。

通过这种方式,他能够记录下每台计算机下载软件包的记录。